Разъясняем сущность программы Wireshark и основные принципы ее эффективного использования.

Что такое Wireshark?

Wireshark представляет собой средство для исследования входящего и исходящего сетевого трафика, специализируясь на анализе трафика Ethernet (ранее именовался как Ethereal). Данное программное обеспечение позволяет просматривать трафик, проходящий через конкретное устройство, в текстовом формате или с использованием графического интерфейса, в зависимости от предпочтений пользователя. В своем арсенале Wireshark обладает обширным набором инструментов для фильтрации и выявления определенных пакетов, передаваемых по сети.

В режиме реального времени можно отслеживать весь трафик. Программа Wireshark обладает глубоким пониманием механизмов функционирования сетей, что позволяет ей легко перехватывать данные любого уровня.

Его потенциал не ограничивается лишь базовыми функциями. Возможности могут быть значительно расширены за счет использования скриптов, написанных на языке Lua. Наличие обширного набора дополнений существенно улучшает производительность программы.

Ограничения Wireshark включают в себя использование библиотеки pcap для захвата пакетов, что несколько снижает его способность полноценно отображать определенные типы данных.

Как установить Wireshark?

Для начала установим программу Wireshark на наш компьютер. Вместо того чтобы посещать официальный сайт и загружать установщик, стоит учесть, что Wireshark включен в пакеты многих популярных Linux-систем. Часто достаточно выполнить всего лишь одну команду для его установки.

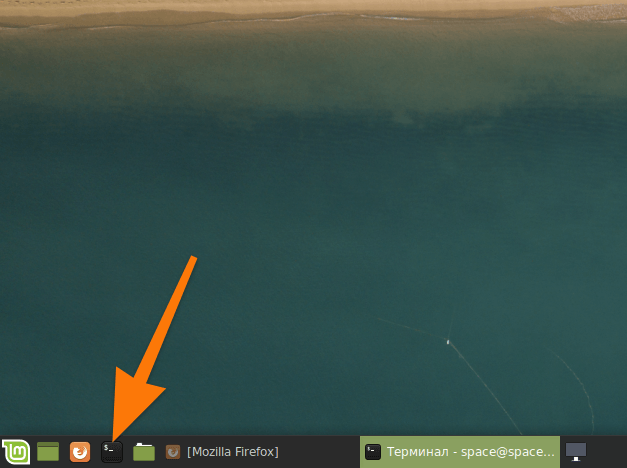

- Открываем терминал.

Обычно терминал прикреплен к панели избранных приложений, однако его также возможно активировать, нажав комбинацию клавиш Ctrl + Alt + T.

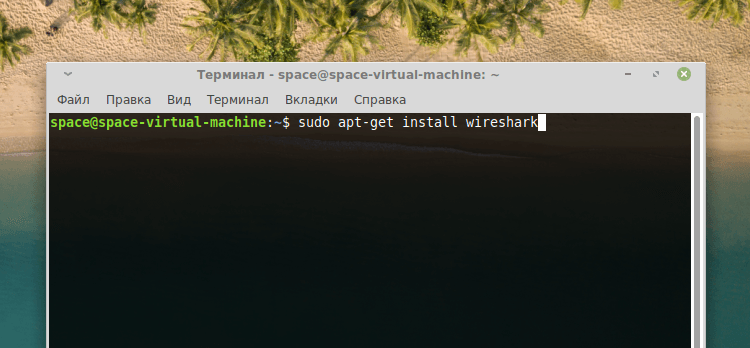

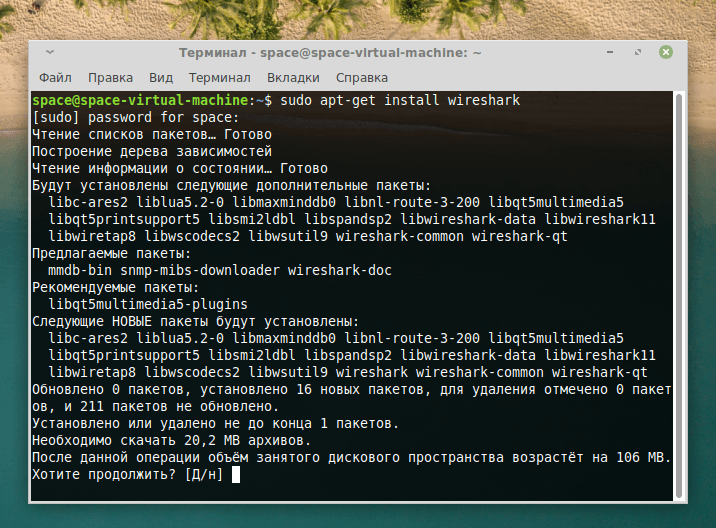

Для дистрибутивов на основе Debian, таких как Ubuntu и Mint, установите Wireshark, используя команду: sudo apt-get install wireshark.

Для установки Wireshark в операционных системах Red Hat Enterprise Linux и CentOS, необходимо выполнить команду: `sudo yum install wireshark`.

Для установки Wireshark в системе openSUSE, используйте команду: `sudo zypper install wireshark`.

Для установки Wireshark в последних выпусках Fedora следует использовать команду: sudo dnf install wireshark.

В данном примере рассматривается система, родственная Debian, оснащенная менеджером пакетов apt-get.

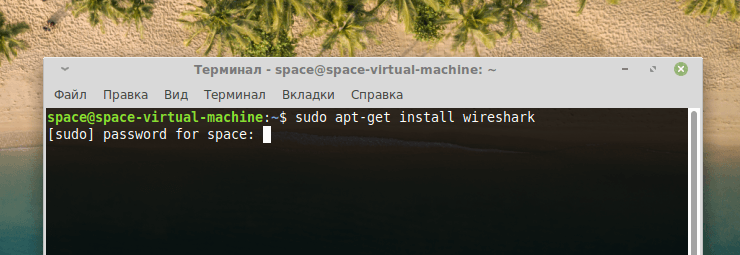

- Затем вводим пароль администратора.

При вводе пароля символы, которые набираются, не видны на экране. В таком случае необходимо вводить пароль, не видя вводимых знаков.

- После этого подтверждаем установку, прописав заглавную букву «Д» (или «Y» в английской версии операционной системы).

Если ввести строчную букву, система может интерпретировать это как сигнал о нежелании продолжать.

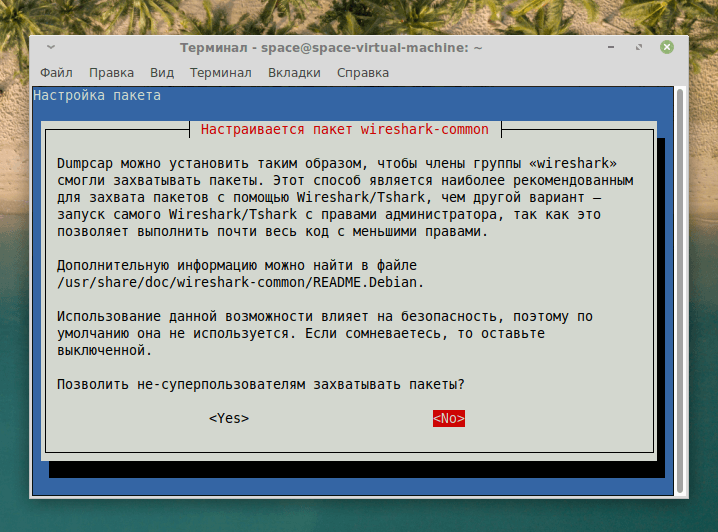

- В ходе настройки пакета wireshark-common выбираем пункт Yes и нажимаем на клавишу «Ввод» (Enter).

Окончательный шаг в процессе монтажа

Особенности приложения

Wireshark обладает множеством преимуществ и функциональных возможностей. Это мощный инструмент для анализа сетевого трафика, позволяющий пользователям просматривать данные на микроуровне, включая пакеты, передаваемые через сеть. Он поддерживает широкий спектр сетевых протоколов и может использоваться для отладки, анализа безопасности и изучения сетевых процессов.

- Wireshark захватывает сетевые пакеты на ходу, собирая информацию с беспроводных и проводных интерфейсов или из файла с соответствующими данными. Поддерживаются интерфейсы: Ethernet, IEEE 802.11, PPP и даже виртуальные интерфейсы, существующие только в локальной сети.

- Полученные сетевые пакеты можно сортировать, используя заданные правила, коих в утилите великое множество.

- В интерфейсе программы есть четкое разграничение данных по протоколам. Например, FTP, HTTP или DNS. Все протоколы визуально подчеркиваются, чтобы было легче ориентироваться при поиске.

- Wireshark умеет собирать сетевые пакеты, передаваемые в ходе VoIP-звонков.

- Также эта программа умеет расшифровывать трафик HTTPS, WEP, WPA, если имеются ключи.

- Wireshark собирает статистику оказываемой нагрузки на сетевое подключение.

- А еще можно получить дополнительную информацию о трафике. Это касается содержимого пакетов разных уровней и времени, которое уходит на отправку и получение данных.

Как анализировать трафик?

Начнем прямо с исследования потоков трафика и изучения возможностей программы Wireshark.

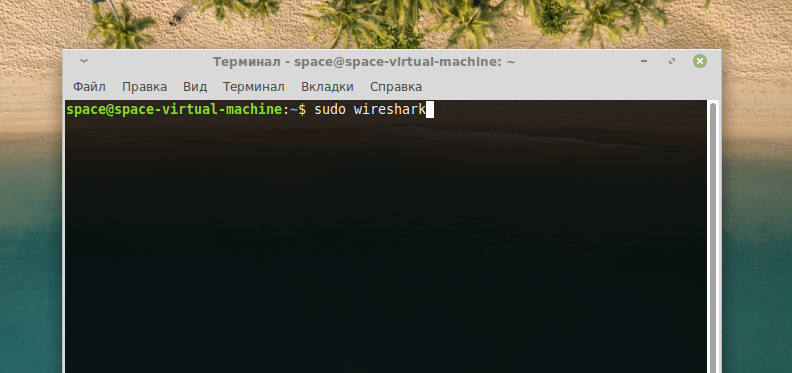

- Для начала включим только что установленное приложение с помощью команды sudo wireshark .

Я инициирую работу утилиты посредством терминала, однако вы также можете отыскать её иконку в перечне установленных приложений.

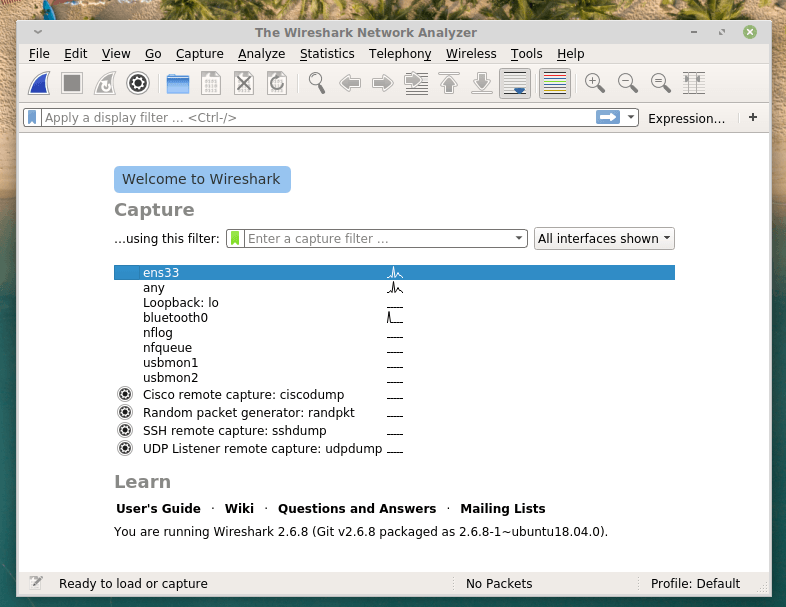

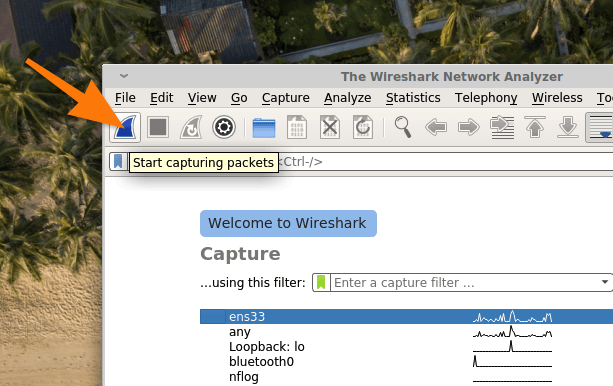

- В открывшемся окне найдем сетевое подключение, которое нужно проанализировать. Обычно в начале списка отображается то подключение, которое используется в первую очередь.

По графику, расположенному рядом с наименованием сети, можно определить её уровень активности.

- Теперь запустим анализатор Wireshark, чтобы тот начал собирать данные о сетевом трафике, проходящем черед наш компьютер. Для этого кликнем по кнопке в виде синего плавника в левом верхнем углу.

Начинать работу с программой Wireshark лучше всего следует с основного шага.

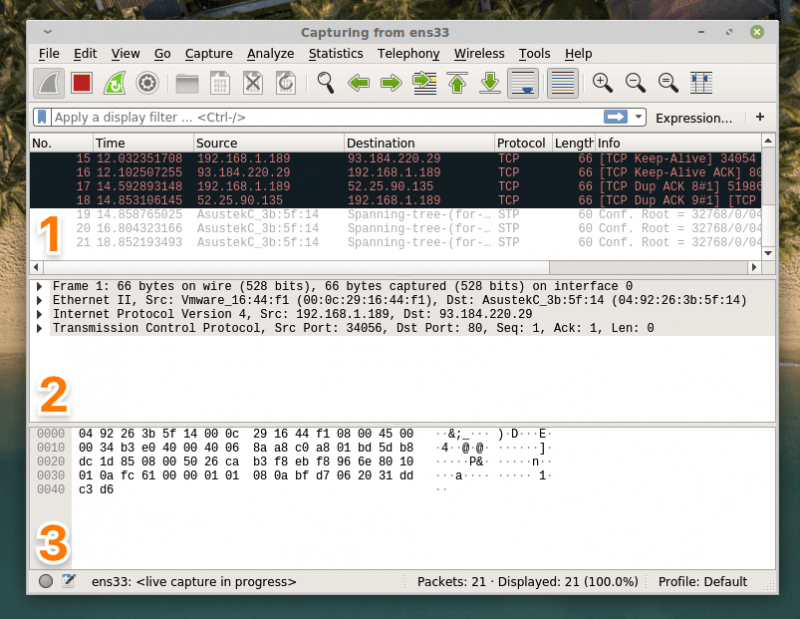

В поле зрения окажется пользовательский интерфейс, структурированный на три сегмента. В этих сегментах будут представлены:

- Список сетевых пакетов, которые удалось отследить Wireshark.

- Содержимое того пакета, по которому вы кликнули в списке.

- Реальное представления пакета, по которому вы кликнули в списке.

Всё довольно ясно. Важно помнить, какие функции выполняют три основных типа.

Всё достаточно понятно и легко доступно. Как правило, этого уровня информации вполне хватает пользователям для получения необходимых сведений, однако работа с Wireshark может быть довольно сложной. Часто возникает необходимость в более глубоком анализе данных или в возможности сохранения всех данных в отдельный файл для детального изучения направления потоков трафика. Для выполнения этих задач можно предпринять следующие шаги:

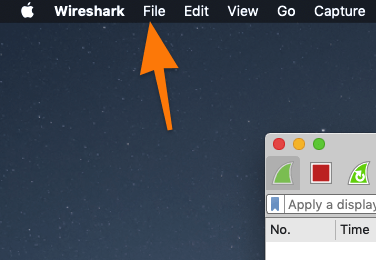

- Кликаем на «Файл» в верхнем левом углу окна Wireshark.

На моем скриншоте изображено меню из macOS, однако аналогичная функция присутствует и в Linux, где она, как правило, фиксируется непосредственно на самом окне.

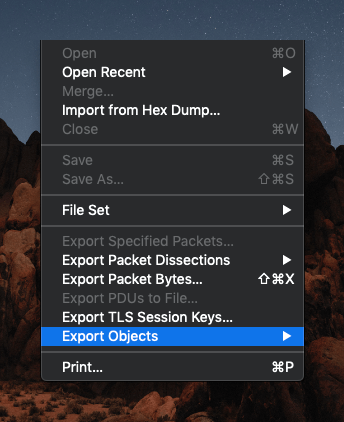

- Выбираем пункт Export Objects.

Необходимо включить отдельный пункт в нашу повестку дня.

- В открывшемся списке находим кнопку Export HTTP и кликаем по ней.

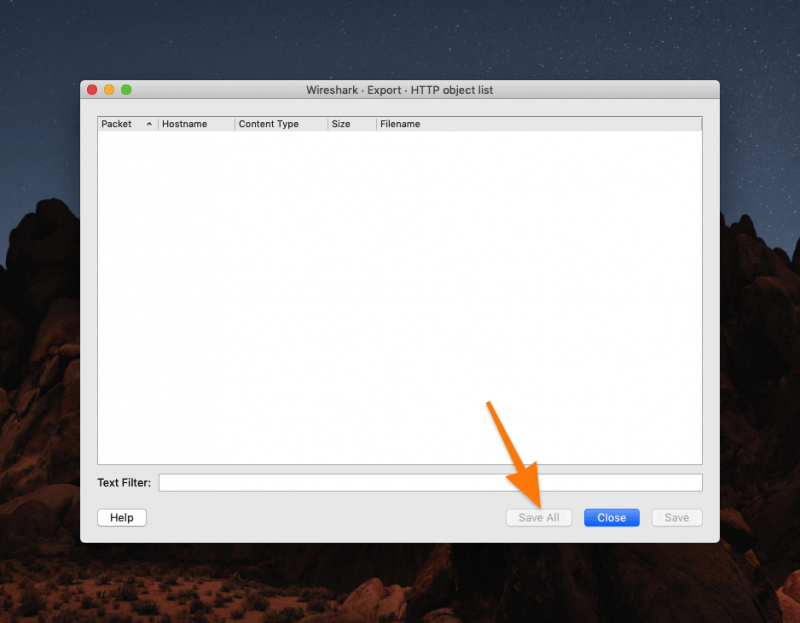

- Затем нажимаем на кнопку Save All.

У меня здесь немного информации, в то время как у вас, наверняка, гораздо больше данных.

В вашем распоряжении теперь находится файл, содержащий подробную информацию о происхождении и характере трафика, доступного на вашем компьютере. Данные представлены в форме легко читаемых ссылок, по которым можно легко определить содержимое каждого пакета данных, поступившего в вашу систему.

Как использовать диагностику?

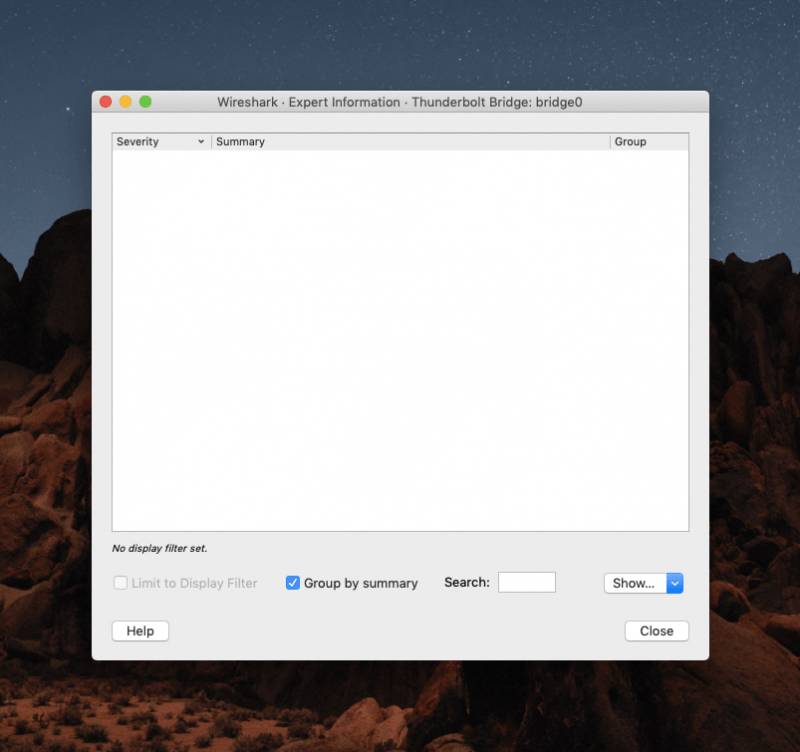

Wireshark также широко применяется для выявления проблем, касающихся подключения, включая ошибки в соединении и передаче сетевых пакетов. Данное программное обеспечение способно обнаруживать такие ошибки и систематизирует их в специальном разделе.

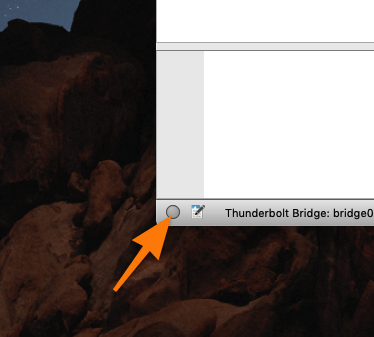

Для проверки ошибок следует нажать на значок в форме круга, расположенный в нижней левой части окна программы Wireshark.

Как только возникнут проблемы с передачей сетевых пакетов, данная иконка изменит свой цвет на желтый.

Все у меня благополучно, проблем не наблюдается. В то же время, в вашем перечне могут быть многочисленные неточности.

Как использовать фильтры?

Важнейшим инструментом в арсенале Wireshark является применение фильтров, которые позволяют упростить процесс сортировки информации и быстро получать нужные данные, избегая необходимости вручную просматривать обширные списки сетевых пакетов.

В мире фильтров существует огромное разнообразие, однако некоторые из них пользуются повышенным спросом и применяются значительно чаще остальных. К примеру, следующие фильтры:

- ip.dst — фильтр по целевому IP-адресу.

- ip.src — фильтр по IP-адресу того, кто отправил сетевой пакет.

- ip.addr — IP-адрес того, кто отправил пакет или принял его.

- ip.proto — протокол, использовавшийся при передаче сетевого пакета.

Кроме того, при отборе данных допустимо применять логические операторы. К примеру:

Целевой IP-адрес должен совпадать с указанным, что обозначается оператором ==. В данном контексте допускается использование и других операторов сравнения.

IP-адрес источника не должен совпадать с заданным IP-адресом, что означает, что адрес отправляющего устройства не может быть идентичным указанному.

< — меньше указанного значения. >Значение превышает установленный предел. Содержит в своем составе указанное значение.

Для работы с фильтрами необходимо:

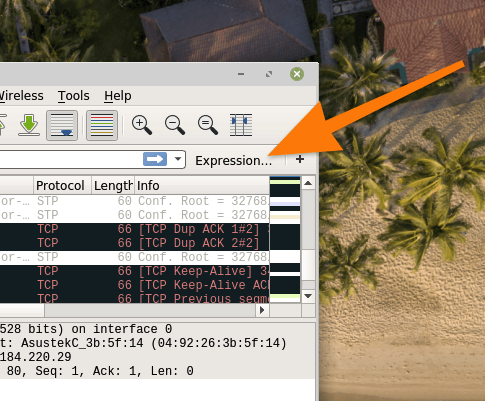

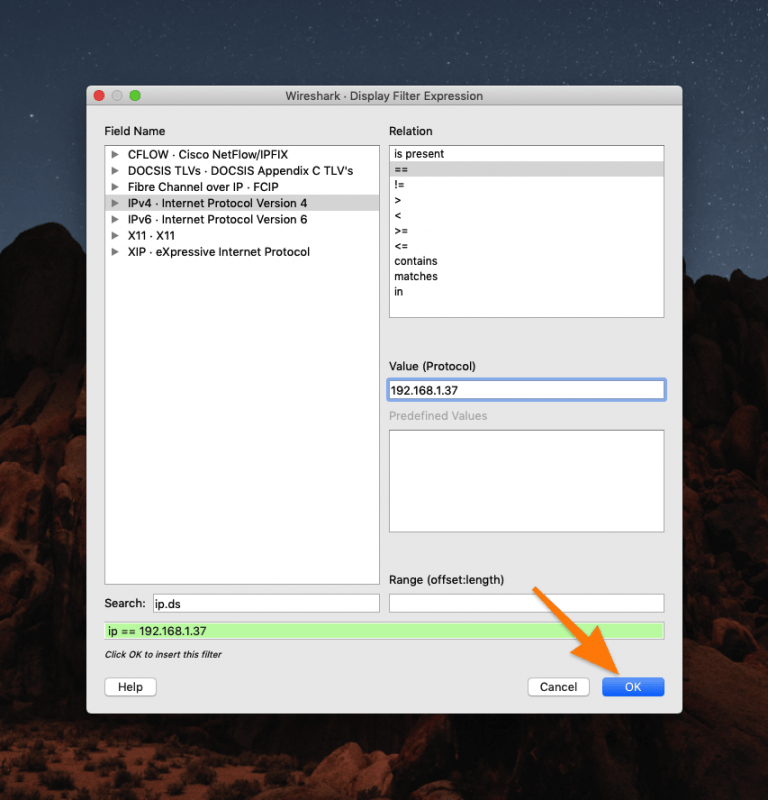

- Открыть меню Expressions в правой части интерфейса Wireshark.

Фильтры сохраняются и вставляются в данном месте, однако, обладая знаниями о правильном их написании, можно использовать текстовую строку, расположенную слева.

- Выбрать тип фильтра в левой панели.

- Указать оператор в правой панели.

- Указать значения для сопоставления с фильтром в поле value .

- Затем нажать на кнопку ОК.

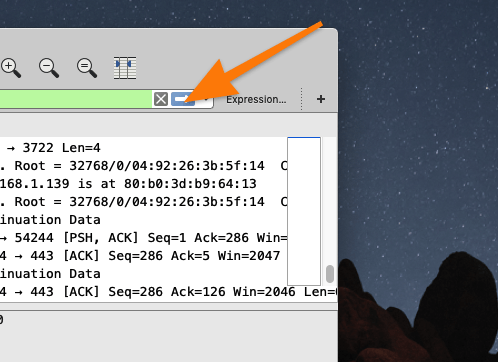

Также можно ввести все данные вручную непосредственно в поле поиска.

- После этого нужно нажать на белую стрелку в квадрате, которая появится слева от кнопки Expressions.

Осуществляем прохождение всех сетевых пакетов через наш недавно разработанный фильтр.

В списке пакетов будут показаны только те элементы, которые соответствуют установленным параметрам фильтрации.